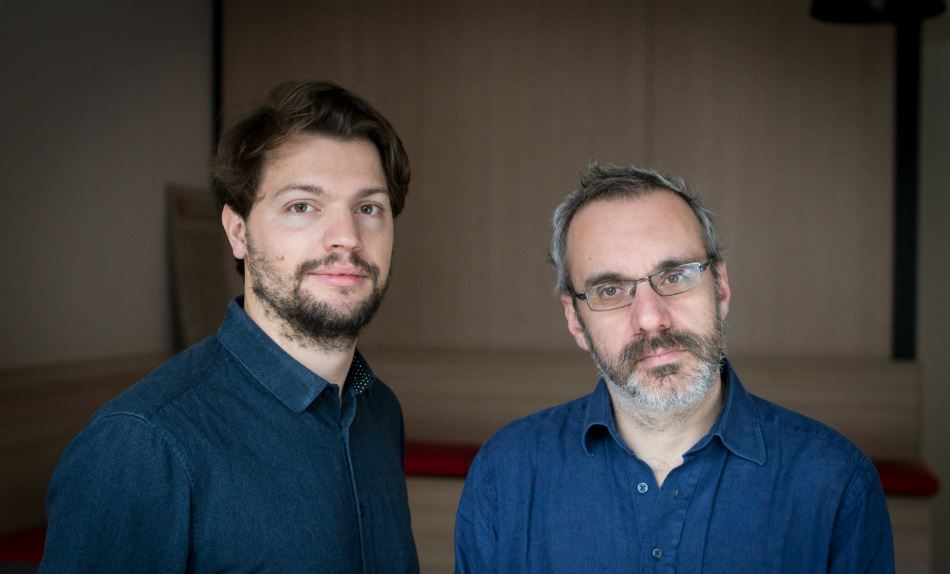

Spécialistes du renseignement, les journalistes Philippe Vasset et Pierre Gastineau ont enquêté sur le phénomène des fuites de données. Aux lanceurs d’alerte désintéressés voulant dénoncer des scandales d’Etat ont succédé des pirates et des multinationales cherchant à déstabiliser leurs cibles à des fins peu avouables. Entretien.

Causeur. Ces dernières années, « WikiLeaks », « Luxembourg Leaks », « Panama Papers » et d’autres fuites de données massives ont mis sur la place publique des scandales de corruption, de fraude et de manipulations diverses. Or, tandis que l’opinion publique se passionne pour le contenu des informations ainsi divulguées, on s’intéresse moins à leurs origines. D’où partent ces fuites ?

Philippe Vasset et Pierre Gastineau. Depuis 2005, il y a eu 40 grandes fuites massives de données, « leaks », suivant des circuits très différents. Les premières fuites étaient essentiellement le fait de lanceurs d’alerte, c’est-à-dire d’employés d’administrations ou d’entreprises qui prélevaient des données pour les diffuser de manière désintéressée. Ils dénonçaient des faits qu’ils voyaient au quotidien et qui les choquaient. L’exemple type, c’est l’ancien soldat américain transgenre Chelsea Manning, qui fut la source de WikiLeaks sur quasiment toutes leurs grandes fuites – l’Irak, l’Afghanistan, les câbles diplomatiques américains. Elle dénonçait les mauvais agissements de l’US Army sur ses théâtres d’opération.

Toutes les fuites de données ne sont pas si désintéressées. Comment cette technique a-t-elle donné naissance à un marché très lucratif ?

Comme les ONG nées dans les années 1970-1980 pour mener des projets purement philanthropiques, la fuite massive de données a été progressivement dévoyée pour devenir, de plus en plus souvent, une arme de déstabilisation massive. L’écran d’anonymat recouvrant les fuites, initialement mis en place par des gens faibles, est devenu le bouclier des forts.

Des États, des entreprises privées, des milliardaires y ont recours, souvent en employant des pirates pour récupérer et diffuser les données. Cela permet de servir ses propres intérêts et de déstabiliser un ennemi, par exemple en l’accusant de corruption ou en révélant des informations pas forcément cruciales, mais embarrassantes. Il arrive aussi que, sans être à l’origine d’une fuite, certains organismes l’instrumentalisent. C’est le cas d’un fonds vautour qui a profité des révélations des Panama Papers sur des proches du gouvernement argentin pour que l’Argentine rembourse intégralement l’argent qu’elle lui devait.

Ce procédé n’est certes pas très reluisant, mais voudriez-vous que les fraudeurs et autres épinglés des leaks aillent en paix ?

Pas du tout. Notre livre est une enquête de terrain, pas un essai ni un précis de cybermorale. On décortique le contrechamp des fuites massives, un environnement très mal connu, mais chacun est libre de se faire ses propres conclusions.

A lire aussi : Paradise Papers, c’est légal mais on vous balance quand même !

J’insiste : aux yeux de certains, la critique du marché des leaks peut légitimer l’impunité.

On ne « critique » ou ne « prône » rien du tout, mais force est de constater que le développement de ce secteur crée une société de surveillance mondiale. Comme Google et Facebook, les opérateurs des leaks considèrent l’information personnelle comme un or gris. Pour lutter contre les tentatives de piratage ou le travail souterrain de taupes en leur sein, entreprises et services gouvernementaux mettent en place des contrôles internes de plus en plus paranoïaques et orwelliens.

Vous citez plusieurs litiges juridiques dont le vol et la diffusion de données ont radicalement changé le cours.

Tout l’enjeu de ces fuites est de blanchir des données, c’est-à-dire de les faire passer par des institutions – médias, tribunaux ou autres – qui permettront de les distribuer au plus grand nombre. Par exemple, on pense à ce courtier en aviation en conflit commercial avec Ras al-Khayma, l’un des sept émirats qui composent les Émirats arabes unis. Un jour, sa boîte mail fuit et se retrouve entre les mains des avocats de Ras al-Khayma qui lui proposent un marché : abandonner ses poursuites contre l’émirat de façon à ce que leur conflit se règle à l’amiable. Le courtier a fait tout le contraire puisqu’il a porté plainte. Du coup, l’intégralité de sa boîte mail est donnée à des journalistes, qui écrivent toute une série d’articles sur son compte. Ses affaires, qui brassaient plusieurs dizaines de millions de dollars, explosent en vol et il finit rayé de la carte. Si Ras al-Khayma n’a jamais récupéré son argent, l’émirat a ainsi pu éliminer son ennemi. Cette histoire montre bien la trajectoire du leak, qui commence par de la collecte de renseignement et fini en black operation, comme un assassinat ciblé.

N’exagérez-vous pas un tantinet ?

L’intérêt de l’arme du leak réside dans l’impunité qu’elle autorise, notamment aux pirates informatiques, qui sont bien souvent à l’origine des fuites massives. Si certains ont été condamnés pour recel de données volées, jamais aucune source première n’a été inquiétée. Le vol et la publication de données permettent à leur auteur de faire une manifestation de force en laissant entendre qu’il est derrière l’opération, sans rien risquer politiquement ni juridiquement. C’est ce qui s’est passé dans l’affaire du vol des mails du Parti démocrate durant la dernière campagne présidentielle américaine. Tout le monde a assez rapidement compris l’implication de la Russie, ravie d’entretenir l’ambiguïté parce que c’est une manière de montrer les crocs sans rien risquer.

Moscou a d’ailleurs progressivement récupéré WikiLeaks pour en faire une arme de propagande massive à son service. Comment s’est effectué ce rapprochement ?

C’est une alliance objective. À un moment donné, le créateur de WikiLeaks a eu besoin de la Russie pour des raisons à la fois financières, personnelles et idéologiques, tandis que la Russie a eu besoin d’Assange. Leur rapprochement s’est noué entre 2010 et 2012 et a été facilité par le fait qu’Assange baigne dans une idéologie anti-impérialiste. Il faut dire que l’attitude très brutale des États-Unis à son encontre l’a conforté dans ses prises de position suivant la logique « les ennemis de mes ennemis sont mes amis ».

Et Edward Snowden, quel intérêt présentait-il pour les Russes, outre la jubilation de retourner un ancien sous-traitant du renseignement américain ?

Par ses révélations, Snowden a mis par terre tout l’État profond américain. À la seconde où les clés informatiques de la NSA et de la CIA étaient publiées par Wikileaks, ces outils devenaient inopérants. Leur diffusion a coupé les bras des services américains, contraints de combler leurs failles au plus vite.

La nouvelle guerre froide entre Russes et Américains se joue donc aussi sur les écrans. Mais votre enquête révèle que la crise du Golfe entre le Qatar et les autres pétromonarchies a également été déclenchée par un piratage informatique…

La crise a démarré le 23 mai après la publication d’une dépêche de l’agence de presse nationale qatarie disant que l’émir soutenait le Hamas, trouvait Téhéran et le Hezbollah formidables. Démentant aussitôt ces propos, le Qatar a crié au piratage et mandaté des experts américains pour en découvrir l’origine. Ces derniers ont conclu que la dépêche qui avait mis le feu aux poudres avait bel et bien été insérée par des pirates, qui travaillaient très probablement des Émirats arabes unis. En enquêtant, nous avons établi qu’il s’agissait d’un prestataire précis qui aurait travaillé pour les Émirats. La dépêche fabriquée de toutes pièces a été insérée dans un fil d’actualité authentique, au milieu des autres dépêches de l’agence qatarie. Pour se défendre, les Émirats ont fait fuiter l’information selon laquelle la boîte mail de leur ambassadeur à Washington avait été piratée quelques semaines auparavant…

Était-ce une forme d’aveu ?

Plus exactement, c’est ce qu’on appelle un « déni plausible ». Pour des raisons géopolitiques, la crise devait éclater. Il ne restait plus qu’à trouver un moyen pour accélérer l’histoire, ce que les Émiratis ont fait. Quant aux mails de l’ambassadeur émirati, ils ont été distribués par un groupe appelé Global Leaks et ont fuité dans les colonnes de plusieurs médias comme le Daily East, le Washington Post et surtout le Middle East Eye. Or, ce journal est accusé d’être financé par le Qatar. La boucle est bouclée. L’ironie de l’histoire, c’est que Global Leaks affirme avoir eu accès à la boîte mail de l’ambassadeur émirati grâce à un « lanceur d’alertes rémunéré », ce qui est un concept absolument génial : quelqu’un de désintéressé, mais qui se fait quand même payer !

Cette histoire rappelle l’affaire Clearstream : des pirates mandatés volent des données authentiques et ajoutent des lignes pour accabler des personnalités comme Nicolas Sarkozy.

En l’occurrence, la dépêche sur le fil de l’agence qatarie est fausse, mais les mails de l’ambassadeur émirati à Washington sont vrais. C’est d’ailleurs le secret du succès des opérations de fuite de données : pour que l’effet soit dévastateur, il faut que tous les documents soient vrais, sans quoi l’opération de déstabilisation tombe à l’eau. Dans le cas de WikiLeaks, toutes les données sont avérées, ce qui empêche ses victimes de nier.

D’ailleurs, dans certaines affaires, il n’y a pas forcément de victimes ni de coupables établis puisque les deux parties en conflit ont recours à ce type de techniques. Est-ce courant ?

Le leak est vraiment devenu une arme utilisée par tout le monde. En soi, pirater des mails n’est pas d’une complexité inouïe. Par exemple, dans la bataille que se livrent le Kazakhstan et plusieurs oligarques kazakhs déchus par le régime, les deux camps ont subi des vols et publications de données. Et nous avons démontré que non seulement ils employaient les mêmes techniques, mais aussi, bien souvent, les mêmes pirates.

Sur les traces de nombreux pirates, votre enquête vous a menés dans deux pays pionniers du secteur : Israël et l’Inde. Comment ont-ils conquis leur position ?

L’Inde et Israël ont développé un maillage entre les services étatiques et des sociétés paraétatiques qui emploient soit d’anciens soit d’actuels agents de renseignement, ainsi que des hackers indépendants. Entourés d’ennemis régionaux mieux armés, mieux dotés et plus forts qu’eux, tels David contre Goliath, ces deux pays ont développé une forme d’arme du pauvre en investissant dans la pénétration et le piratage des systèmes informatiques pour compenser leur infériorité stratégique. Par conséquent, ils ont acquis un double avantage stratégique et commercial, devenant des Mecques de la sécurité informatique défensive et offensive. N’importe quel État, même du tiers-monde, peut se doter d’une main-d’œuvre indienne et d’outils d’interception israéliens. Pour contrer l’avance technologique israélienne, un pays comme l’Iran s’y est mis avec quinze ans de retard.

Pareil modèle de cyberespionnage est-il transposable en France ?

Pas pour l’instant, car l’État veut absolument garder la primauté et contrôler de manière plus étroite ce que font les cyberbricolos et les codeurs de génie. Nos services de renseignement agissent comme un paratonnerre, mais s’ils se font dépasser un jour, aucun organisme privé ne pourra prendre la relève. Ici, contrairement à Israël, il n’existe pas de tissu industriel mobilisable en cas d’attaque massive. Entre 2007 et 2012, la DCRI avait bien tenté une expérience dans un pavillon de Créteil hébergeant toute une équipe de pirates, mais cela a tourné court.

La publication des leaks dans la presse, sans la moindre enquête, n’est-elle pas l’antithèse du journalisme d’investigation ?

Pour des journalistes, voir des téraoctets de mails tomber tout cru est un sacré pot de miel auquel il est difficile de résister. Beaucoup de nos confrères utilisent les leaks sans s’interroger sur leur provenance, mais pas tous. Mediapart a préfacé sa série sur les « Football Leaks » en disant : « Voilà d’où ces données viennent. Elles ont très vraisemblablement été piratées et ont d’abord servi à faire un chantage avant de nous être communiquées. » Des journaux étrangers comme Der Spiegel ont collaboré avec des hackers sans doute à la solde des Russes, mais ils l’assument clairement. Si l’information contenue dans les leaks vaut le coup, il est légitime de les traiter, mais encore faut-il poser la question de leur origine – ne serait-ce que pour savoir si ce sont des données piratées ou offertes par un lanceur d’alerte.

Si je vous ai bien compris, les fuites de données réalisées pour une juste cause se raréfient.

Effectivement, l’immense majorité des fuites massives porte sur des données piratées. D’où la nécessité de s’interroger à mesure que le vol et la publication massive de données se banalisent : qui sont ces pirates ? Pour qui travaillent-ils ? En 2017, il y a déjà eu dix fuites massives, à l’instar des « Macron Leaks » publiés deux jours avant le second tour de la présidentielle et dont l’origine et le mode opérationnel rappellent le piratage des mails du Parti démocrate l’an dernier. Que la Russie se trouve manifestement derrière ces deux opérations commence à faire beaucoup de petits cailloux mis dans l’idée du désintéressement total. D’ailleurs, à la sortie des « Macron Leaks », le directeur du Monde déclarait au Washington Post : « On est plus responsables que vous. En vous saisissant des mails du Parti démocrate, vous vous êtes fait avoir par les Russes, pas nous. » Quelques mois plus tard, lorsqu’une fuite massive cible des exilés fiscaux, cela n’a pas empêché Le Monde de publier les « Paradise Papers », dont on ne connaît absolument pas l’origine !